Por Marco, 3 de junio de 2024

La situación no es en absoluto tan desesperada como podría pensarse.

[…]

¿La protección de la vida privada es realista o utópica?

Un objetivo importante de la humanidad civilizada es la transparencia de las instituciones y la privacidad de las personas. Es una condición necesaria para la salud, la prosperidad y la felicidad.

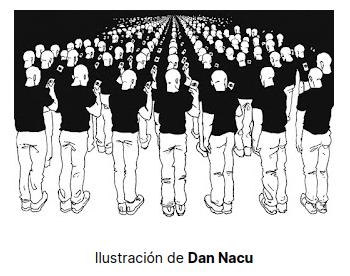

Desgraciadamente, esta verdad inmutable sigue siendo mal comprendida; muchas personas siguen siendo víctimas de la domesticación y siguen sumidas en diversas supersticiones estatistas. De hecho, lo que quieren los colectivistas, los tiranos y los detractores de la libertad individual es lo contrario de lo que se ha dicho antes: instituciones opacas e individuos transparentes. Para ellos, la esfera privada individual debe ser como otras formas de propiedad privada: condicionada, controlada, imponible y embargable.

Afortunadamente, la humanidad civilizada progresa. Hoy tenemos una esfera privada mejor que hace 30 años. A primera vista, tal afirmación puede parecer absurda, ya que va en contra de una creencia muy extendida en nuestra era llamada «post-Snowden». Sin embargo, es posible demostrar su veracidad.

Como ocurre a menudo, la clave está en la responsabilidad individual. Para ser completa, la frase anterior debería decir: hoy tenemos más privacidad que hace 30 años, si queremos. Pero este añadido es redundante, porque libertad y responsabilidad son dos caras de la misma sustancia subyacente y natural; libertad y responsabilidad son dos proyecciones del mismo principio, tomadas desde dos ángulos diferentes. En efecto, la responsabilidad se deriva necesariamente de la libertad, y sin libertad, la responsabilidad no existe.

En otras palabras, hoy en día todo el mundo puede disfrutar de una esfera privada sin parangón en la historia reciente, sin renunciar a demasiadas comodidades; pero, por supuesto, hay que tener cierta preferencia por ello.

Empecemos con un ejemplo sencillo. En un pasado no muy lejano, las «fuerzas del orden» locales aún podían escuchar nuestras conversaciones telefónicas: la policía obtenía la autorización de un juez, pinchaba nuestros teléfonos y espiaba nuestras conversaciones durante semanas enteras. Todos recordamos esas escenas de películas y series de televisión. Pues bien, eso cambió casi de la noche a la mañana.

Ahora, gracias a las conversaciones que tienen lugar a través de Internet, y que la mayoría de las veces están encriptadas sin que nos demos cuenta, la policía local se ha vuelto impotente. Si quisieran espiar nuestras conversaciones, sería infinitamente más complejo, porque tendrían que piratear al menos uno de los dos teléfonos; algo que la ley permite, pero contra lo que es mucho más fácil protegerse, mientras que antes era extremadamente complicado y costoso protegerse contra las escuchas telefónicas.

Otro ejemplo: hace treinta años, si querías ocultar información de un registro abusivo u otra forma de robo o hurto, habría sido muy complicado; habrías tenido que encontrar un buen escondite y asegurarte de que no te vigilaban cuando accedías a ella. Ahora, gracias a los potentes sistemas criptográficos que protegen los discos duros, esto es muy sencillo. Basta con digitalizar la información confidencial y almacenarla en ese soporte cifrado; las «autoridades» pueden divertirse confiscándola, y les sería tan útil como confiscar un pisapapeles.

Por supuesto, podría argumentarse que el Estado dispone de nuevas posibilidades para rastrear y controlar a la población: cámaras de vigilancia, sistemas de reconocimiento facial basados en inteligencia artificial, pasaportes biométricos, historiales médicos electrónicos, soluciones de big data, etcétera. Esto es cierto, pero la situación es más matizada de lo que generalmente se cree. Antes de ir más lejos, tenemos que mirar entre bastidores.

La guerra contra la criptografía

Los planificadores centrales están librando una guerra secreta contra la criptografía fuerte. El ejemplo más conocido es probablemente PGP (Pretty Good Privacy), cuyo creador, Phil Zimmerman, fue procesado en Estados Unidos en virtud de la «Ley de Control de Exportación de Armas» en la década de 1990. La causa contra él se archivó finalmente, es decir, después de que el Sr. Zimmerman publicara el código fuente de PGP en 1995. A partir de ese momento, se abrió la caja de Pandora.

Otro ejemplo muy conocido es Lavabit; lanzado en 2004, era un servicio de correo web cifrado muy popular. En 2013, el servicio fue suspendido después de que su propietario y director, Ladar Levison, recibiera una «carta de seguridad nacional» en la que se le solicitaba información sobre sus clientes, junto con una orden judicial que le impedía hablar de ello. En lugar de obedecer, decidió desconectar el servicio. Su competidor Hushmail, que afirmaba que su servicio era «tan seguro que ni siquiera nuestros administradores pueden leer tus correos», mintió en realidad y un día proporcionó al gobierno estadounidense 12 CD de correos electrónicos sin cifrar de sus clientes.

Otro caso es TrueCrypt. TrueCrypt era una solución criptográfica de código abierto: bonita, elegante y potente, se podía utilizar para proteger discos duros y directorios. Fue muy popular hasta que, en 2014, el contenido de su sitio web fue sustituido por una simple declaración que indicaba que se había abandonado el desarrollo del software. A esto le siguió una recomendación -obviamente irónica- de utilizar BitLocker en su lugar (la solución de criptografía integrada de Microsoft Windows). La opinión generalizada era que el equipo de desarrollo debía de haber recibido algún tipo de orden judicial y, siguiendo el ejemplo de Lavabit, optó por cesar el desarrollo en lugar de acatarla e introducir una puerta trasera en su producto.

A veces, la guerra secreta contra la criptografía adopta una forma más sutil. Crypto AG era una empresa suiza especializada en comunicaciones cifradas, fundada en 1952; vendió sus equipos en todo el mundo durante décadas, principalmente a gobiernos. Su principal competidor, Omnisec AG, otra empresa criptográfica con sede en Suiza, hacía esencialmente lo mismo y atendía al mismo tipo de clientes. En 2020, se reveló que ambas empresas habían colaborado en secreto con la CIA y que, durante décadas, los servicios de inteligencia estadounidenses dispusieron de puertas traseras que les permitieron interceptar comunicaciones antes consideradas inviolables.

Estos ejemplos también plantean una pregunta: ¿por qué iba el Gobierno estadounidense a ofrecer al mundo algoritmos de cifrado seguros? De hecho, los algoritmos criptográficos AES y SHA-2, ampliamente utilizados en todo el mundo, fueron propuestos y publicados por el gobierno de EE.UU.; por el NIST (National Institute of Standards and Technology) y la NSA (National Security Agency) respectivamente.

En una presentación en Black Hat Europe en 2017, titulada « Puertas traseras por diseño del sistema de cifrado – ¿Podemos confiar en algoritmos de cifrado extraños?», los investigadores Eric Filiol y Arnaud Bannier argumentaron convincentemente que lo más probable es que dichos algoritmos contuvieran puertas traseras matemáticas.

Para demostrarlo, diseñaron un algoritmo completamente nuevo, BEA-1, demostraron que superaba todas las pruebas estadísticas y análisis criptográficos que el NIST y la NSA consideran oficialmente para la validación criptográfica; después demostraron que contenía una sutil puerta trasera matemática que había eludido a todos los expertos en criptoanálisis que lo habían examinado. Filiol concluyó afirmando:

Aunque no podemos demostrar que AES tenga una puerta trasera, al mismo tiempo nadie puede demostrar que no la tenga. Y, sinceramente, ¿quién sería tan tonto como para pensar que EE.UU. inventaría un algoritmo de cifrado de grado militar altamente seguro sin ningún tipo de control? No lo creo.

Proton Mail

Proton Mail es una conocida empresa suiza que ofrece un servicio de correo web basado en el cifrado de conocimiento cero. Esto significa que ni siquiera Proton Mail dispone de las claves para descifrar los correos electrónicos de sus usuarios. En otras palabras, si la empresa fuera asaltada y sus servidores incautados, todos los datos de sus clientes estarían probablemente a salvo.

Mucha gente confía en ella, a pesar de que su código fuente del lado del servidor está cerrado. Lo que parece haber contribuido en gran medida al éxito de la empresa es que apareció en un anuncio de 2015 en la popular serie de televisión «Mr Robot».

¿Está infundada esta confianza en Proton Mail? ¿Debemos pensar que Proton es un honeypot para los servicios de inteligencia, como lo fueron Crypto y Omnisec?

Es imposible hacer tal acusación, aunque en 2021 se reveló que la empresa había registrado la dirección IP de un activista francés por orden de las autoridades suizas; nunca se ha demostrado que la propia criptografía se hubiera visto comprometida. Sin embargo, dados todos los precedentes, probablemente convendría cierta cautela.

Al fin y al cabo, la legislación suiza en materia de protección de la intimidad dista mucho de ser absoluta, ya que la Confederación tiene tratados de «asistencia jurídica mutua» con Estados Unidos y otra plétora de Estados de todo el mundo. Esto significa que, a simple petición, las autoridades suizas estarían obligadas a dar acceso a los gobiernos extranjeros y totalitarios a todos los datos a los que ellos mismos pudieran acceder.

Telegram

Telegram Messenger es un servicio centralizado de mensajería instantánea que se hizo muy popular hace unos años. Ofrece chats cifrados y cuenta con más de 800 millones de usuarios activos mensuales.

En 2017, el fundador de Telegram, Pavel Durov, afirmó que la inteligencia estadounidense había intentado sobornar a los desarrolladores de la compañía para debilitar el cifrado de Telegram o instalar una puerta trasera, y sugirió que se habían negado a hacerlo; continuó diciendo que el cifrado de Signal y WhatsApp estaba financiado por el gobierno estadounidense, y predijo que se encontraría una puerta trasera en estos sistemas en cinco años; hasta ahora, no se ha producido ninguna revelación de este tipo.

Como en el caso de la mensajería Proton, no hay pruebas de que los servicios de inteligencia sean capaces de romper el algoritmo criptográfico MTProto de Telegram. Sin embargo, Telegram no activa el cifrado por defecto, algo de lo que mucha gente no se da cuenta; tampoco suelen ser conscientes de que Telegram almacena mensajes, medios y contactos en su «nube» centralizada. Por lo tanto, para la mayoría de los usuarios inexpertos, Telegram no ofrece un nivel de seguridad significativo, incluso suponiendo que ni el software ni su sistema de cifrado contengan puertas traseras deliberadas.

La otra cara de la moneda

Llegados a este punto, los lectores pueden estar pensando: ¿no demuestran estos ejemplos que una criptografía fuerte y bien implementada es una quimera?

Pues no.

Estos ejemplos demuestran que los servicios de inteligencia invierten considerables recursos en introducir puertas traseras en las soluciones criptográficas. En otras palabras, intentan mitigar la opacidad que proporciona la criptografía; esto demuestra que la consideran una amenaza y que hacen todo lo posible por retrasar lo inevitable.

El código de TrueCrypt sigue existiendo, pero ahora lo mantiene la comunidad de código abierto en lugar de un equipo individual (el proyecto se llama ahora VeraCrypt). El sucesor de código abierto de PGP, GnuPG, puede utilizarse fácilmente para proteger el correo electrónico; los sistemas de encriptación de disco completo como LUKS hacen prácticamente superflua la incautación de discos duros por parte de las fuerzas de seguridad; y, por supuesto, casi todo el tráfico web y de correo electrónico se encripta ahora en tránsito mediante el protocolo TLS, sin que ni siquiera necesitemos saberlo.

En otras palabras, lo que cualquier «agencia de seguridad» era trivialmente capaz de hacer hace unas décadas -interceptar la correspondencia de cualquiera- se ha convertido ahora en prerrogativa exclusiva de ciertas agencias de inteligencia, y sólo en determinados casos. Por supuesto, las soluciones criptográficas todavía pueden tener vulnerabilidades, o incluso puertas traseras, pero explotar estas vulnerabilidades potenciales, y mucho menos utilizar estas comunicaciones interceptadas ante un tribunal (lo que revelaría sus capacidades), es completamente impracticable.

De hecho, cualquier escenario de riesgo debe considerarse en función de tres factores: la probabilidad de que ocurra, el impacto en caso de que ocurra y el coste de su aplicación. ¿Cuánto cuesta hoy en día una violación de nuestra intimidad, siempre que nos preocupemos de protegerla? ¿Es el coste proporcional al valor de la información robada? En la mayoría de los casos, y para la mayoría de la gente, se ha hecho posible que este coste sea totalmente desproporcionado.

Así que cuando la gente dice que la red Tor, o los algoritmos SHA-2 o AES, o cualquier otra tecnología financiada por los poderes fácticos, no son seguros, tienen razón en cierto modo, pero este razonamiento es simplista. En la práctica, y en la mayoría de los casos, nuestras comunicaciones son seguras si queremos que lo sean. Los recursos necesarios para interceptar nuestras comunicaciones son mucho mayores de lo que solían ser, si la privacidad es algo que valoramos.

Precauciones básicas

¿Qué precauciones debemos tomar?

En primer lugar, y esto es obvio, no compartas tu vida privada en Facebook y otras plataformas.

En segundo lugar, no te lleves el teléfono a donde no debas, opta por un sistema operativo de código abierto como LineageOS y prefiere aplicaciones de mensajería instantánea de código abierto como Element.

En tercer lugar, asegúrate de que tus dispositivos están equipados con un sistema de cifrado de datos, y no instales cualquier cosa en ellos; apuesta siempre por el código abierto.

En cuarto lugar, confía en la criptografía de código abierto para las comunicaciones siempre que sea posible.

Siguiendo estas cuatro medidas, ya te beneficiarás de un nivel de confidencialidad que antes estaba reservado a los muy ricos.

Este artículo es el primero de una serie, en la que profundizaremos y ofreceremos más soluciones. Intentaremos que el «criptoanarquismo» sea accesible a todos.

A modo de conclusión

Recordemos el axioma principal de la filosofía política: la principal amenaza para la prosperidad, la salud y la felicidad proviene, en todos los continentes y en todas las épocas, del poder político. El poder corrompe, y el poder absoluto corrompe absolutamente. Pero este poder depende de una máquina de control frágil, compleja y centralizada, cuyo principal enemigo es la iniciativa humana individual, descentralizada y libre.

El Estado roba más datos que nunca, pero un porcentaje mucho mayor de todas las comunicaciones se ha vuelto opaco a los tiranos. Estos tiranos y sus propagandistas intentan convencernos de que el ideal de la esfera privada no tiene remedio y que, por lo tanto, debemos renunciar a él por completo. Pero mienten, porque lo cierto es lo contrario.

Se lo demostraremos más adelante y le daremos las claves.

—————–

Artículos relacionados:

El estado de vigilancia en los países libres | por Noam Chomsky

————-